-

0

سبد خرید

محصول تعداد 0 (ریال)جمع کل

قسمت دو-بخش پنج- مفاهیم پایه آزمون نفوذپذیری

قسمت دو-بخش پنج- مفاهیم پایه آزمون نفوذپذیری

ارزیابی پایگاه داده

jSQLInjection

- یک ابزار منبع باز که به زبان جاوا نوشته شده است

- به منظور انجام حمله ی تزریق SQL روی برنامه های کاربردی تحت وب استفاده می شود

- تزریق SQL حمل های است که در آن مهاجم دستورات SQL مخربی را به ورودی فرم وب اضافه می کند تا به منابع دسترسی پیدا کند یا در داده ها تغییراتی ایجاد نماید

منوی اصلی

این منو شامل ابزارهای مختلف در گروه های زیر است

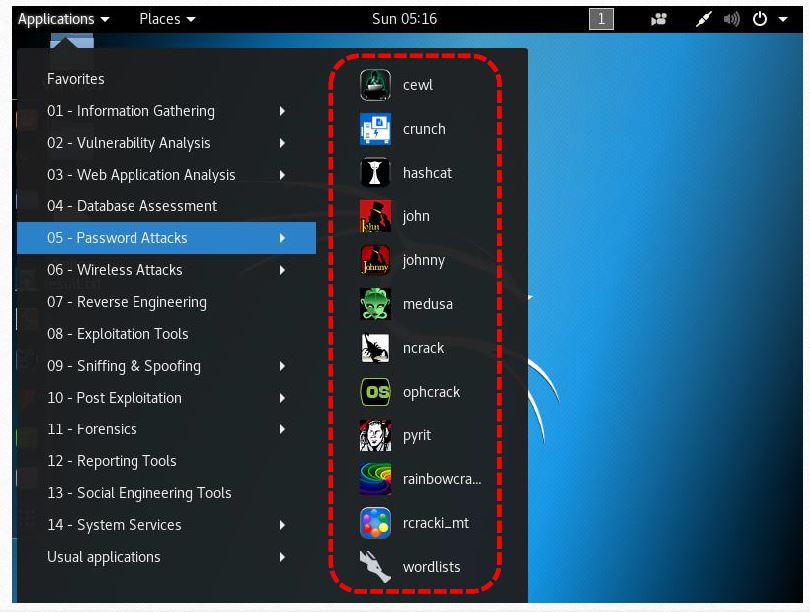

حملات گذرواژه

ابزارهای زیادی در این دسته قرار دارند، از ابزارهای آنلاین حمله به گذرواژه تا حملات آفلاین در مقابل سیستم های درهم سازی و رمزنگاری

حملات گذرواژه

Rainbowcrack

- برای شکستن گذرواژه ها و هش ها از جداول رنگین کمانی استفاده م یکند

- با حملات جستجوی کورکورانه تفاوت دارد

با استفاده از جداول رنگین کمانی زمان موردنیاز برای جستجو را به شدت کاهش می دهد

منوی اصلی

این منو شامل ابزارهای مختلفدر گروه های زیر است

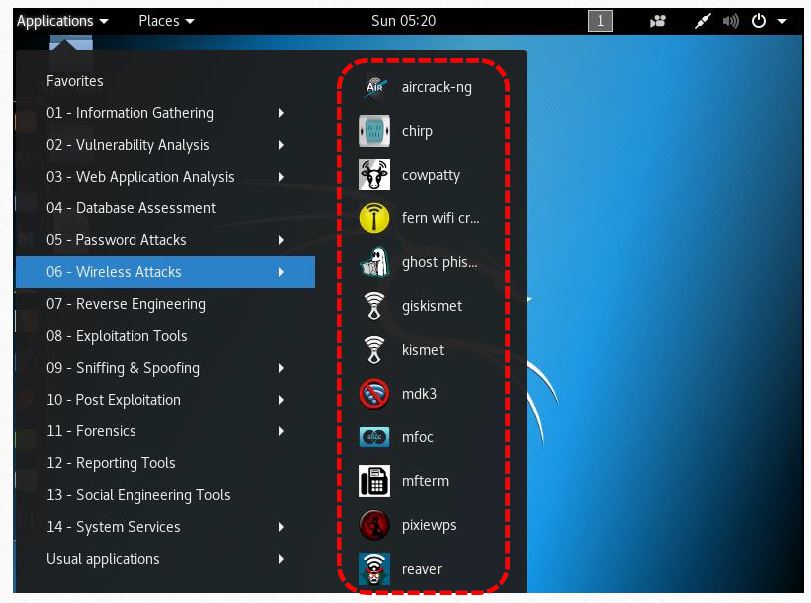

حملات بی سیم

فراگیربودن شبکه های بی سیم نشان می دهد که این شبکه ها همیشه به عنوان یکی از بردارهای حمله رایج در نظر گرفته می شوند

کالی با پشتیبانی از کار تهای بیسیم مختلف یک انتخاب بدیهی برای حملات در مقابل انواع شبکه های بیسیم است

حملات بیسیم

Aircrack-ng

- ترافیک مربوط به استانداردهای شبک ههای محلی بی سیم را ضبط م یکند

- یک مجموع هی نرم افزاری برای شبک ههای محلی بی سیم 802.11 را ارائه می دهد

- این مجموع هی نرم افزاری شامل ابزارهای کشف، ضبط بسته، شکست و تحلیل الگوریتم های WEP و WPA/WPA2است

منوی اصلی

این منو شامل ابزارهای مختلف در گروه های زیر است

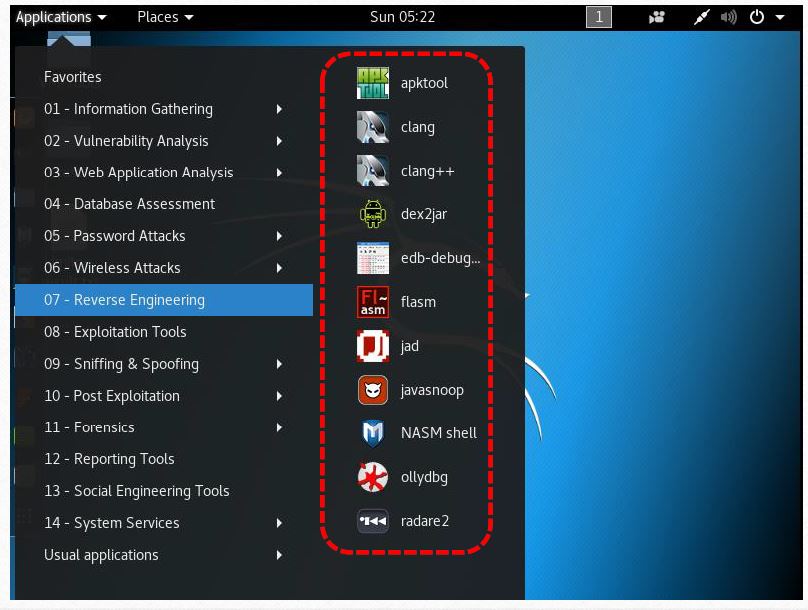

- مهندسی معکوس

مهندسی معکوس یک فعالیت با اهداف متنوع است

امنیت تدافعی

- برای تحلیل بدافزارهای ب هکار گرفته شده در حملات استفاده می شود

امنیت تهاجمی

- یکی از رو شهای اصلی برای شناسایی آسیب پذیری و گسترش اکسپلویت ها است

- برچسب:

- امنیت شبکه

- نفوذ در شبکه