-

0

سبد خرید

محصول تعداد 0 (ریال)جمع کل

قسمت دو-بخش چهار مفاهیم پایه آزمون نفوذپذیری

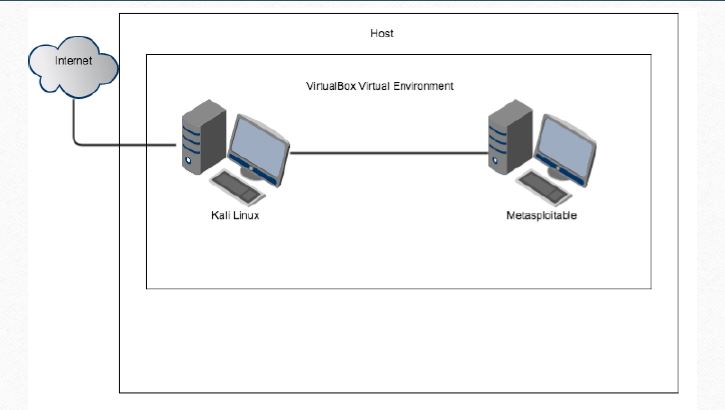

راه اندازی یک محیط آزمون مجازی

راه اندازی یک محیط آزمون مجازی

BackTrack

- BackTrack یک توزیع لینوکس است مبتنی بر توزیع Knoppix که برای آزمون نفوذپذیری استفاده م یشود

- آخرین نسخه آن BackTrack5 است

کالی لینوکس

در مارس 2013 میلادی، تیم امنیت تهاجمی BackTrack آن را مبتنی بر توزیع Debian بازسازی کردند و آن را تحت عنوان Kali Linux منتشر کردند

- کالی لینوکس یا کالی، جدیدترین توزیع لینوکس برای امنیت با رویکرد تهاجمی است

- کالی لینوکس برای آزمون نفوذپذیری استفاده می شود

Kali Linux یک توزیع لینوکس برای انجام تستهای امنیت و هک میباشد. این توزیع توسط تیم سازندهٔ بک ترک ساخته شده و برخلاف بک ترک که بر پایهٔ اوبونتو بود، کالی بر پایهٔ دبیان است. پروژهٔ بک ترک دیگر توسط تیم سازندهٔ آن پشتیبانی نمیشود و کالی جایگزین آن شده است.

BackTrack که در واقع نسخه ی قبلی کالی محسوب می شود، یکی از توزیع های منبع باز (open source) لینوکس بود که بیشتر با هدف کمک به متخصصین امنیت شبکه/آی تی برای انجام تست نفوذ و کشف نقاط ضعف طراحی شد و برای کاربرانش مجوعه ای از ابزارهای امنیتی حرفه ای و قدرتمند را فراهم می نمود.

برای استفاده از Kali Linux شیوه های زیادی وجود دارد، می توان آن را بر روی هارد دیسک نصب نمود، بر روی ماشین مجازی اجرا کرد و یا با Live CD و یا Live USB بوت کرد.

بر روی این سیتم عامل تست های نفوذی بسیار زیادی از جمله Wireshark (تجزیه و تحلیل پکت)، nmap (یک جستجوگر پرت)، John the Ripper (شکستن رمز عبور) ، Aircrack-ng (تست نفوذ به شبکه های محلی) انجام شده و تمام آن ها موفقیت آمیز به پایان رسیده است.

قابلیت های کلیدی نرم افزار Kali Linux:

- سفارشی سازی کامل فایل های ISO و امکان ایجاد ایمیج های سفارشی از Kali Linux

- انعطاف پذیری بالا در تعریف ویژگی ها و امکان ایجاد self installing, reverse VPN auto-connecting و network bridging Kali image

- نصب از روی USB

- رمزگذاری کامل با LUKS Full Disk Encryption یا FDE

- استقرار خودکار سیستم عامل Kali

- مسترینگ ابزارهای حرفه ای لینوکس کالی با بسته های متا کالی ( Kali Metapackages )

- پشتیبانی از بوت EFI

- ارائه شده به صورت یک دی وی دی لایو با امکان اجرا از روی دی وی دی و یا نصب بر روی هارد دیسک

- اجرا از طریق ماشین مجازی

- قابل استفاده برای تمام ارگان ها، نهادها و شرکت های آی تی

- قابل استفاده برای تمام افراد فعال در زمینه امنیت فناوری اطلاعات با هر سطحی از تخصص

- تست میزان نفوذ پذیری و امنیت

- دارای مجموعه ابزار های امنیتی کامل و به روز

- و ...

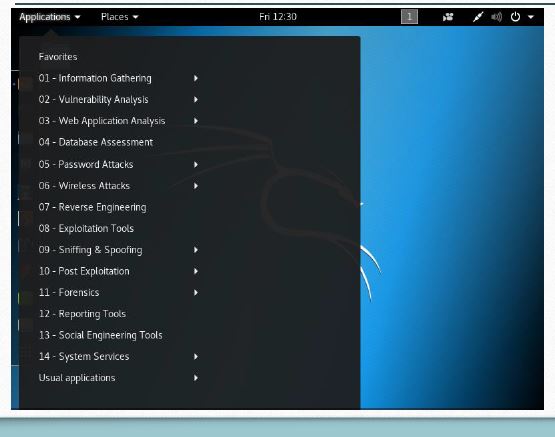

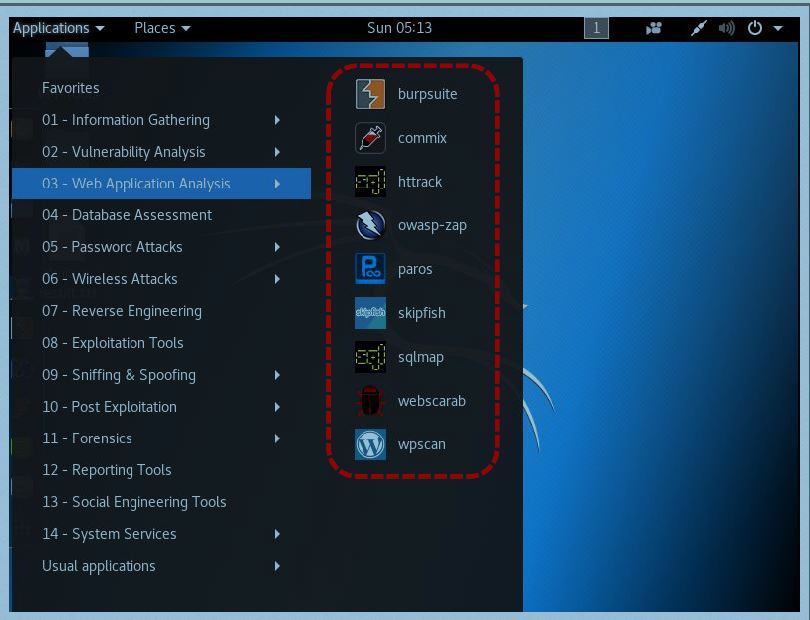

منوی اصلی

- انواع فعالی تها و ابزارهای مرتبط با آزمون نفوذپذیری در این منو قرار گرفته اند

کالی لینوکس

منوی اصلی

- این منو شامل ابزارهای مختلف در گروه های زیر است

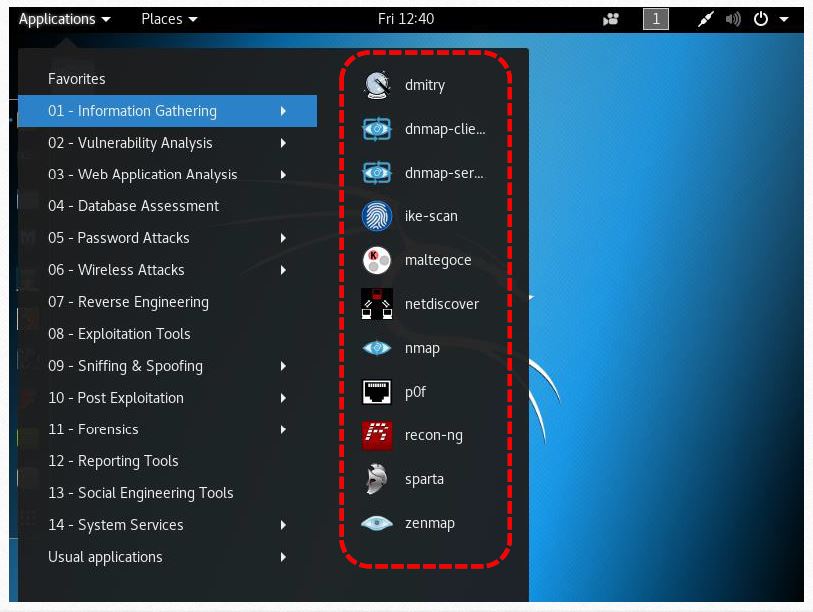

جمع آوری اطلاعات

- جمع آوری داده در مورد شبکه هدف و ساختار آن، شناسایی سیستمها، سیستم عامل ها و سرویس هایی که روی آ نها در حال اجرا است

- شناسایی قسمتهایی از سیستم اطلاعاتی که به صورت بالقوه حساس هستند

جمع آوری اطلاعات

Nmap(Network Mapper)

-ابزاری متن باز و رایگان برای پویش شبکه و ردیابی امنیتی است

-این ابزار از بسته های IP خام به شیوه های نوینی استفاده می کند تا تعیین کند که چه میزبا نهایی در شبکه وجود دارند

- چه سرویسهایی )نام و نسخه ی برنامه های کاربردی( توسط این میزبان ها ارائه می شوند

- این میزبان ها چه سیستم عامل هایی و چه نسخه های از آن ها را اجرا می کنند

- چه نوع فیلترها و دیواره های آتشی در آن ها استفاده می شود، و ده ها ویژگی دیگر

Zenmap

- واسط گرافیکی Nmap است

- استفاده از Nmap را آسان می سازد

- قابلیتهای پیشرفت های را در اختیار کاربران باتجربه ی Nmap قرار می دهد

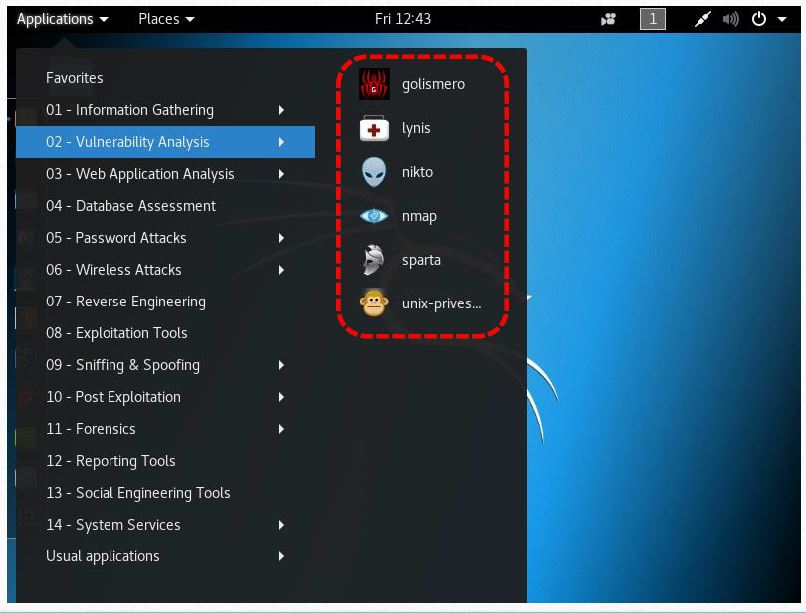

منوی اصلی

- این منو شامل ابزارهای مختلفدر گروه های زیر است

تحلیل آسیب پذیری

- تست اینکه آیا یک سیستم محلی یا راه دور توسط آسیب پذیریهای شناخته شده یا پیکربندی های ناامن، تحت تأثیر قرار گرفته است

- اسکنرهای آسیب پذیری از پایگاه داده هایی شامل هزاران امضا برای شناسایی آسیب پذیریهای بالقوه استفاده می کنند

کالی لینوکس

منوی اصلی

- این منو شامل ابزارهای مختلف در گروه های زیر است

تحلیل برنامه های کاربردی وب

- شناسایی پیکربند یهای نادرست و ضع فهای امنیتی در برنام ههای کاربردی وب

- شناسایی و کاهش این نوع ضعف ها و آسیب پذیری ها از اهمیت زیادی برخوردار است

با توجه به اینکه برنامه های کاربردی وب به صورت عمومی در دسترس همه هستند

تحلیل برنامه های کاربردی وب

Burpsuite

- یکی از ابزارهای بسیار جذاب هم در حوزه امنیت تدافعی و هم در حوزه امنیت تهاجمی

- امنیت تدافعی

شناسایی و تحلیل با گهای نرم افزاری و امنیتی یکبرنامه ی کاربردی وب

امنیت تهاجمی

اجرای حمله به برنام هی کاربردی وب و شناسایی آسی بپذیر یهای موجود در این نرم افزارها

- این ابزار قابلیت های پیشرفت های دارد که می توان به صورت دستی تغییراتی بر روی داده های ورودی یک برنامه ی کاربردی وب انجام داد

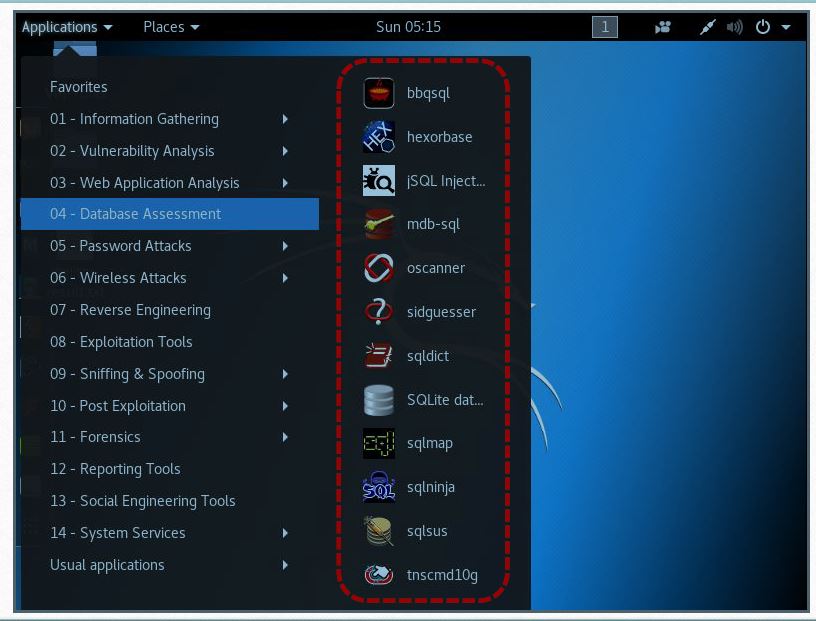

منوی اصلی

- این منو شامل ابزارهای مختلف در گروه های زیر است

ارزیابی پایگاه داده

- حملات به پایگاه داده یک بردار حمله بسیار رایج برای مهاجمان است

- ابزارهایی در محدوده تزریق SQL تا تحلیل و استخراج اطلاعات در این دسته قرار دارند

- برچسب:

- امنیت شبکه

- نفوذ در شبکه

- کالی لینوکس