-

0

سبد خرید

محصول تعداد 0 (ریال)جمع کل

قسمت دو-بخش دو- مفاهیم پایه آزمون نفوذپذیری

قسمت دو-بخش یک- مفاهیم پایه آزمون نفوذپذیری

مفاهیم پایه آزمون نفوذپذیری

مفاهیم پایه آزمون نفوذپذیری

- دارایی(Asset )

هر نوع داده، دستگاه یا سایر مؤلفه های یک محیط است که

- از فعالیت های مرتبط با اطلاعات پشتیبانی می کند

- باید از هر شخص دیگری، به غیر از افرادی که مجاز به مشاهده یا دستکاری داد هها/اطلاعات هستند، محافظت شود مفاهیم آزمون نفوذپذیری راه اندازی یک محیط آزمون مجازی

- آسیب پذیری(Vulnerability )

یک نقص یا ضعف درون یک دارایی است که

- می تواند برای دسترسی غیرمجاز به آن استفاده شود

- ممکن است باعث دستکاری در داده ها، افزایش امتیازات و غیره شود

- تهدید (Threat )

تهدید یک خطر احتمالی برای سیستم کامپیوتری است

تهدید چیزی را نشان م یدهد که یک سازمان نم یخواهد اتفاق بیفتد

یک تهدید ممکن است یک هکر مخرب باشد که در تلاش است تا دسترسی غیرمجاز به یک دارایی را به دست آورد

- اکسپلویت ( Exploit )

از آسیب پذیری موجود در یک دارایی استفاده م یکند تا یک رفتار ناخواسته یا غیرقابل پیشبینی در یک سیستم هدف را به وجود آورد

به مهاجم امکان دسترسی به داد هها یا اطلاعات را می دهد

- خطر (Risk )

خطر)آسیب( ناشی از مورد تهدید قرار گرفتن موفقی تآمیز یک دارایی است

به عنوان مثال، استفاده از یک سرور آپاچی آسیب پذیر در یک سازمان تهدیدی برای آن سازمان است، و آسیب/زیان ناشی از این آسیب پذیری برای یک دارایی یک خطر تعریف می شود

- آزمون نفوذپذیری(PenetrationTest )

فرآیند شناسایی آسیب پذیریهای امنیتی در یک محصول یا برنامه کاربردی از طریق ارزیابی سیستم یا شبکه با روشهای مخرب و شبیه سازی حملات

شامل مجموع های از رو شها و رویه هایی است که هدف آ نها آزمون/حفاظت از امنیت سازمان است

هدف

- پیداکردن آسیب پذیریهای امنیتی در یک سازمان

- بررسی این که آیا مهاجم قادر خواهد بود از این آسیب پذیریها برای دسترسی غیرمجاز به یک دارایی استفاده کند

- تفاوت ارزیابی آسیب پذیری ( Vulnerability Assessments ) و آزمون نفوذپذیری

ارزیابی آسیب پذیری

- هدف این است که تمام آسی بپذیر یهای موجود در یک دارایی را تشخیص داده و آ نها را مستند کنیم

آزمون نفوذپذیری

- باید به عنوان یک مهاجم شبیه سازی انجام دهیم تا ببینیم آیا واقعاً قادر به بهر هبرداری از یک آسیب پذیری هستیم و آسیب پذیری هایی که مورد سوء استفاده قرار گرفتند را مستند کنیم

متدولوژیهای آزمون نفوذپذیری

انواع مختلف از متدولوژی های آزمون نفوذپذیری وجود دارد که روش انجام آزمون نفوذ را مشخص می کنند

- OSSTMM

- NIST

- OWASP

- OSSTMM (Open-Source Security Testing Methodology Manual)

تقریباً شامل تمام مراحل مورد نیاز یک آزمون نفوذپذیری است

این متدولوژی یک فرآیند پیچیده است که باعث می شود تا پیاده سازی آن مشکل باشد

OSSTMM

- مرحله استنتاج ( Induction )

درک نیازمندی ها، محدوده آزمون و محدودی تهای موجود در محدوده

- مرحله تعامل (Interaction )

شناخت محدوده آزمون در تعامل با هد فهای موجود در آن

- مرحله بازجویی(Inquest )

بررسی پیکربند یهای نادرست، اطلاعات نابجا و درست مدیریت نشده

- مرحله مداخله (Intervention )

مورد هدف قرار دادن منابع مورد نیاز به منظور جلوگیری از سرویس

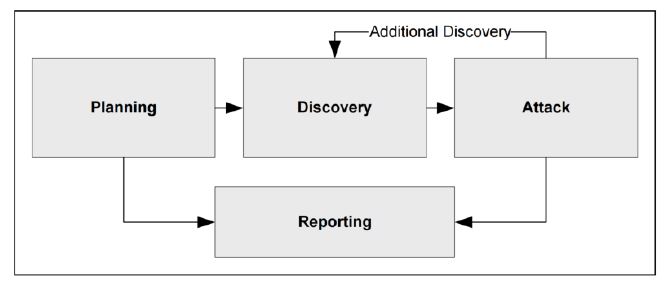

- جامع تر از OSSTMM است

- پیاده سازی آن ساده تر بوده و در زمان کوتاهی قابل انجام است

شامل چهار مرحله است

- برنامه ریزی

- کشف

- حمله

- گزارش

- برچسب:

- امنیت شبکه