-

0

سبد خرید

محصول تعداد 0 (ریال)جمع کل

قسمت یک - آشنایی با مفاهیم پایه حمله

آشنایی با مفاهیم پایه حمله

اصطلاحات امنیتی

حمله (Attack)

- هر عملی که امنیت اطلاعات یک سازمان را به مخاطره می اندازد

سازوکار امنیتی (Security Mechanism)

- هر فرآیندی که برای تشخیص، جلوگیری یا بازیابی از یک حمله طراحی شده است

سرویس امنیتی Security Service

- هر سرویس ارتباطی یا پردازشی که امنیت سیست مهای اطلاعاتی یک سازمان را افزایش می دهد

انواع حملات

- غیرفعال (Passive)

تلاش برای استفاده از منابع سیستم بدون تاثیرگذاری بر عملیات سیستم

- شنود یا استراق سمع(Eavesdropping)

- تحلیل ترافیک (Traffic AnalysisTraffic)

- فعال(Active )

تلاش برای تغییر منابع سیستم یا تاثیرگذاری بر عملیات سیستم

- ایفای نقش (Masquerade)

- تکرار(Replay)

- اصلاح پیام ها(Modification of Messages)

- جلوگیری از سرویس(Denial of Service)

- حملات غیرفعال

استراق سمع

- ضبط محتویات پیامها

- تحلیل ترافیک

جلوگیری از شنود یا استراق سمع

- رمزکردن محتویات پیامها

حدس زدن ماهیت ارتباطات

- تعیین موقعیت و هویت میزبان های برقرارکننده ارتباط

- مشاهده فراوانی و طول پیا مهای مبادله شده

- حملات فعال

ایفای نقش

- یک موجودیت وانمود می کند که موجودیت دیگری است

تکرار

- ضبط یک پیام و ارسال مجدد آن به منظور تولید یک نتیجه غیرمجاز

اصلاح پیامها

- تغییر بخشهایی از یک پیام به منظور تولید یک نتیجه غیرمجاز

جلوگیری از سرویس

- جلوگیری از دسترسی مجاز کاربران قانونی به منابع یک سیستم یا ایجاد تاخیر در عملیات آن سیستم

مثال

مصرف پهنای باند شبکه

ارسال تعداد زیادی پیام

- مقایسه حملات غیرفعال با حملات فعال

- تشخیص حملات غیرفعال مشکل است

به دلیل عدم تغییر داده ها

- جلوگیری از حملات فعال به طور کامل مشکل است

به دلیل وجود آسی بپذیر یهای بالقوه در نرم افزارها و تجهیزات شبکه

- سازوکارهای دفاعی

- حملات غیرفعال

جلوگیری

رمزگذاری

- حملات فعال

تشخیص

آسیب پذیری

- آسیب پذیری (Vulnerability)

یک عیب یا ضعف در طراحی، پیاده سازی یا عملیات یک سیستم که ممکن است مورد سوءاستفاده قرار گیرد

- سیستم عامل

- سرویس دهنده وب

- برنامه کاربردی تحت وب

- مرورگر وب

مثال

مهاجم ممکن است با سوءاستفاده از آسیب پذیری سرریزی بافر در سروی سدهنده وب قربانی بدافزاری را روی ماشین قربانی نصب کند

سرقت داد ههای حساس

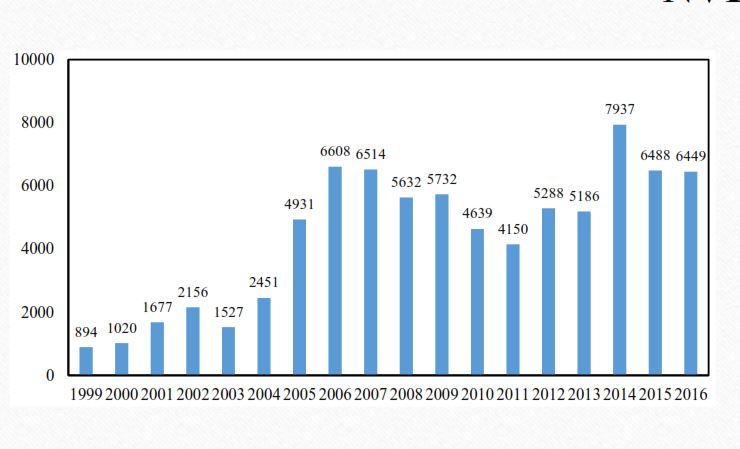

- آمار کلی آسیب پذیر یها در پایگاه NVD

بین سال های 1999 تا 2016 میلادی

بین سال های 1999 تا 2016 میلادی

حوادث امنیتی

گزارش CSI/ CSI/ FBI از جرائم کامپیوتری در سال 2009 میلادی

- شرکتهای بزرگ آمریکایی

سرقت کلمات عبور

- 17.3 درصد

هک شدن سای تهای وب

- 13.5 درصد

حمله های جلوگیری از سرویس

- 29.2 درصد

آلودگی به بدافزارها

- 64.3 درصد

- متوسط میزان خسارت مالی هر شرکت در طی سال

- 234000 دلار

سرویسهای امنیتی

- محرمانگی داده ها (Data Confidentiality)

- صحت داده ها (Data Integrity)

- احراز اصالت (Authentication )

- کنترل دسترسی (Access Control )

- عدم انکار(Nonrepudiation )

- دسترس پذیری(Availability)

- سرویسهای امنیتی

محرمانگی دا ده ها

حفاظت از داده ها در مقابل آشکارسازی غیرمجاز

صحت داده ها

اطمینان از عدم وجود هر گونه اصلاح، درج یا حذف در داده های دریافتی

احراز اصالت

- احراز اصالت موجودیت

اطمینان از این که موجودیت برقرارکننده ارتباط همان کسی است که ادعا م یکند

احراز اصالت مبدا داده ها

اطمینان از این که داد ههای دریافتی متعلق به همان مبدایی است که ادعا می شود

کنترل دسترسی

- جلوگیری از استفاده غیرمجاز از یک منبع

چه کسانی می توانند به منبع دسترسی داشته باشند

دسترسی تحت چه شرایطی می تواند روی دهد

عدم انکار

اطمینان از این که هر یک از موجودیتهای شرک ت کننده در یک ارتباط نتواند شرکت خودش را در آن ارتباط تکذیب کند

دسترس پذیری

اطمینان از این که منابع یک سیستم تحت هر شرایطی توسط هر کدام از موجودی تهای مجاز قابل دسترس می باشند

- برچسب:

- امنیت شبکه